In dem dritten und letzten Teil dieser Serie möchte ich Ihnen die drei bekannten Formen von Process Mining näherbringen und einige Herausforderungen dieser Disziplin aufzeigen. Denn so schön die Vorteile von Process Mining auch sind, in aller Regel müssen vorher einige Hürden genommen werden, wenn die Lösungen nicht vollautomatisiert, oder zumindest teilautomatisiert arbeiten.

Discovery kennen Sie bislang nur als Space-Shuttle der NASA, Conformance hat irgendwas mit Übereinstimmung zu tun und Enhancement heißt übersetzt doch irgendwas mit Verbesserung, oder?

Wenn es Ihnen ähnlich ergeht, oder aber Sie nur auf der Suche nach einer einheitlichen Erklärung für die Begriffe sind, dann sind Sie in diesem Blog Post genau richtig. Was die drei Begrifflichkeiten Discovery, Conformance und Enhancement mit Process Mining zu tun haben lesen Sie im Folgenden.

Process Mining und die Discovery

Im Zusammenhang mit Process Mining hat Discovery natürlich nichts mit dem Space-Shuttle zu tun. Bei Discovery handelt es sich um den verbreitetsten Process-Mining-Typen. Das Ziel ist die Rekonstruktion von Prozessmodellen zum Zwecke der Analyse oder Optimierung. In der Vergangenheit haben Business Process Reengineering und die Implementierung von ERP Systemen eine hohe Aufmerksamkeit genossen. Der Fokus lag im Wesentlichen auf dem Design und der Implementierung von Prozessen. Doch mit einer steigenden Reife der Integration von Informationssystemen in Unternehmen hin zur Ausführung von Geschäftsprozessen offenbarten sich neue Möglichkeiten zur Analyse und Optimierung von Geschäftsprozessen. Die Entwicklung neuer Technologien unterstütze den Wandel zusätzlich.

Die Ausführung von Geschäftsprozessen kann inzwischen sehr gut beschrieben und erhoben werden. Wurden die Daten erhoben, dann können die Process Mining Algorithmen, die im letzten Blog Post beschrieben wurden, für die Rekonstruktion der Prozessmodelle angewendet werden. Die aufgefundenen Prozesse können anschließend hinsichtlich definierter Performance Indikatoren, wie z.B. durchschnittliche Bearbeitungszeit oder Kosten untersucht werden. Mit den gewonnenen Erkenntnissen können anschließend Prozesse umstrukturiert und / oder optimiert werden. Allgemein wird dieser Teil des Process Minings auch als Enhancement bezeichnet. Mit der Anpassung, oder Erweiterung von Prozessen wird so im Idealfall ein neues, besseres Modell für einen gewünschten Prozess entwickelt.

Der wesentliche Vorteil beim Process Mining ist die Tatsache, dass es zuverlässige Daten analysiert. In aller Regel ist es für den normalen Anwender sehr schwierig die vom Quellsystem generierten Daten zu manipulieren. Beim traditionellen Vorgehen der Prozesserhebung werden die relevanten Informationen aus Interviews, Workshops oder mit vergleichbaren Techniken erhoben. Problematisch bei dem Vorgehen ist der große Spielraum für Interpretationen. Daraus entstehen tendenziell ideale Modelle, die auf optimistischen Annahmen beruhen.

Außerdem beschränken sich die Analyse- und Optimierungsmöglichkeiten nicht nur auf nachgelagerte Untersuchungen. Es kann zusätzlich als operative Unterstützung verwendet werden, um ausgeführte Pfade aufzuzeigen, die nicht dem vorgesehenen Prozess folgen. Weiterhin ermöglicht es die Vorhersage des erwarteten zeitlichen Verlaufs beim Vergleich von vollständig ausgeführten Prozessen und in der Ausführung befindlichen Prozessen. Eine weitere Möglichkeit besteht in der Empfehlung von Aktivitäten auf Basis von vorangegangen Aktivitäten.

Conformance Checking und die Übereinstimmung von Prozessmodellen

Eine bestimmte Art der Analyse wird als Conformance Checking bezeichnet. Dabei handelt es sich um den Abgleich / die Prüfung auf Übereinstimmung von einem Prozessmodell mit einem Event Log. Das Prozessmodell repräsentiert den gewünschten Prozess. Es ist unerheblich, ob der gewünschte Prozess traditionell modelliert ist, oder zuvor ein Resultat des Process Minings war.

Das vorliegende Event Log wird anschließend mit dem Prozess abgeglichen und die Übereinstimmung, bzw. das abweichende Verhalten bestimmt. Die Prozessinstanzen, die im Event Log als Fälle vorliegen, werden im Prozessmodel zur Simulation verwendet. Fälle, die in dem Modell simuliert / abgebildet werden können, werden als übereinstimmend (engl. conform) markiert, alle anderen als abweichend.

Allerdings sollte auch beim Conformance Checking berücksichtigt werden, dass eine Abweichung noch keinen Hinweis auf eine negative Prozessvariante ist und definitiv eliminiert werden muss. Verwenden Sie Ihren logischen Menschenverstand und hinterfragen Sie unter Umständen auch den von Ihnen als „gewünscht“ definierten Prozess. Wesentliche Abweichungen können auch bedeuten, dass Ihr gewünschtes Modell stark von den Bedingungen der realen Welt und deren Anforderungen abweichen.

Compliance Checking

Im Compliance Checking werden definierte Muster verwendet, um Compliance Verstöße in z.B. einem zuvor generierten Process Mining Prozessmodell, aufzudecken. Voraussetzung dafür sind zuvor definierte interne oder externe Regeln. Externe Regeln können Gesetze, oder Regulierungen sein, aber auch Industriestandards. Bei internen Regeln handelt es sich im Wesentlichen um interne Richtlinien oder Standards. Im Fokus steht die Untersuchung von Fällen hinsichtlich der Einhaltung von Richtlinien. Diese ist bei internen oder externen Prüfungen von besonderer Bedeutung.

Damit offenbart Process Mining neue Möglichkeiten zum Compliance Checking. Einer der Vorteile sind die bereits erwähnten zuverlässigen Daten. Gerade im Bereich des Compliance Checkings hat das besondere Auswirkungen, weil Anwender bei der traditionellen Prozesserhebung nicht konforme Handlungen bewusst verschweigen können, um z.B. negative Konsequenzen, oder unbequemen Fragen aus dem Weg zu gehen.

Zur Verdeutlichung der Unterschiede von Conformance und Compliance Checking bedienen wir uns der allseits bekannten Compliance Regel des 4-Augen-Prinzips. Diese besagt, dass mindestens zwei Personen in der Ausführung von Aktivitäten im Prozess beteiligt sein sollen, um Fehler, aber auch Betrug vorzubeugen. Die Wahrscheinlichkeit Fehler in einem Prozess mit mind. zwei beteiligten Personen zu erkennen ist deutlich höher und Betrug ist weniger wahrscheinlich, wenn eine Verbrechensverabredung notwendig wäre. So ist es z.B. denkbar, dass ein Prozessablauf konform mit einem gewünschten Prozess ist, indem alle Aktivitäten in der entsprechenden Reihenfolge durchlaufen wurden, aber das 4-Augen-Prinzip dabei nicht eingehalten wurde, weil ein einziger Anwender den Prozess alleine durchgeführt hat. In diesem Beispiel wird der Unterschied von Attributen und Aktivitäten auch sehr deutlich. Attribute werden für die nähere Definition / Beschreibung von Aktivitäten verwendet und können so, neben einem Zeitstempel, auch zur Unterscheidung von Aktivitäten beitragen.

Man unterscheidet im Compliance Checking drei verschiedene Arten, wobei lediglich der Zeitpunkt des Compliance Checkings den Unterschied macht:

- Proaktives Compliance Checking (engl. Pre-runtime compliance checking)

- Laufzeit Compliance Checking (engl. Runtime compliance checking)

- Reaktives Compliance Checking (engl. Post-runtime compliance checking)

Proaktives Compliance Checking wird bereits beim Entwurf, oder der Neuplanung von Prozessen durchgeführt. Das entworfene Modell wird bereits anhand von relevanten Regeln auf Verstöße überprüft. Das Laufzeit Compliance Checking findet wiederum während der Ausführung von Prozessen statt und überprüft fortlaufend die Einhaltung von Regeln. Entsprechend ist das reaktive Compliance Checking von der nachgelagerten Überprüfung von Regeln / Richtlinien geprägt.

Herausforderungen im Process Mining

In dieser Serie habe ich bereits vor der Verwendung falscher / unvollständiger Event Logs gewarnt. Die Gründe dafür können zahlreich sein und von Softwarefehlern, Störungen, Hardwareversagen, oder das Abschneiden / Abbrechen von Prozessen während der Datenextraktion kommen. Fehlerhafte Aufzeichnungen im Event Log sollten anhand des sogenannten „Rauschen“ -Phänomens erkannt werden. Das Rauschen bezieht sich auf korrekt aufgezeichnete, aber seltene Verhalten und führt zu einer steigenden Komplexität des Prozessmodells. Process Mining Anwendungen sollten in der Lage sein das Rauschen zu filtern. Allerdings birgt es gleichzeitig die Gefahr Ausreißer, oder seltenes Verhalten nicht aufzudecken. Diese Aspekte sind allerdings einer der wichtigsten Gründe für Conformance und Compliance Checking. Die Behandlung von Rauschen in den Daten ist somit abhängig vom jeweiligen Ziel des Projekts und muss jedes Mal aufs Neue definiert werden.

Die wichtigsten Qualitätskriterien, die wir im letzten Blog Post kurz erläutert haben: Fitness, Precision, Simplicity und Generalization stehen miteinander in Konflikt. Es ist somit nicht möglich alle Kriterien perfekt zu erfüllen. Abhängig von dem entsprechenden Projekt muss immer eine gewisse Balance zwischen den Kriterien gefunden werden und die Verwendung des generierten Modells bestimmt werden.

Zusätzlich muss man sich darüber im Klaren sein, dass Informationssysteme nicht für das Process Mining entwickelt wurden, sondern die Daten als Nebenprodukt anfallen. Im Idealfall besteht bereits ein Zusammenhang zwischen den Fällen und entsprechenden Ereignissen. Dieser muss aber nicht zwangsläufig vorliegen und stellenweise aufwendig hergestellt werden.

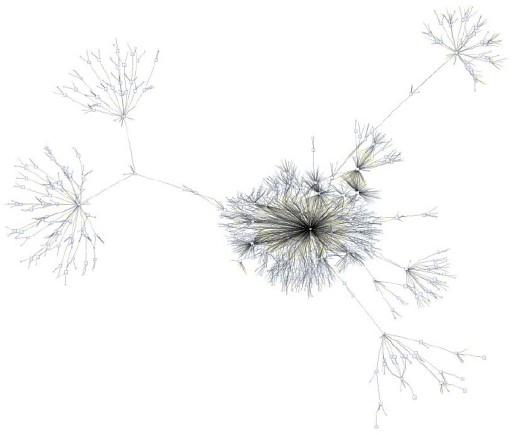

Hinzu kommt, dass Geschäftsprozesse im realen Leben keinem einfachen Muster folgen und das rationale Handeln von Menschen schon seit Ewigkeiten diskutiert wird. Als Ergebnis von Process Mining erhält man daher nicht selten sogenannte Spaghetti-Modelle, wie in Abbildung 1 dargestellt. Die sachgemäße Reduktion der Komplexität ist somit eine der größten Herausforderungen im Process Mining.

Abbildung 1: Beispielhaft komplexes Prozessmodell

Die komplette Process Mining Blog Serie gibt es auch als wissenschaftliches Paper zum Download, inklusive fünf Verständnisfragen zum Selbststudium und entsprechender Antworten:

Der komplette Beitrag ist erstmalig erschienen: Gehrke, N., Werner, M.: Process Mining, in: WISU – Wirtschaft und Studium, Ausgabe Juli 2013, S. 934 – 943